eCloudValley: 架構師淺談 企業該如何評估 SOC 需要收容哪種資料

我們可以藉由 SOC 收容各種作業系統、設備以及應用程式產出之日誌紀錄進行關聯分析,我們可以從收容的各端點日誌紀錄發現可能潛在的攻擊風險。那身為資安工程師的我們,該如何去評估決定該將哪些日誌紀錄送至 SOC 中進行儲存及分析?以一般雲端環境如 AWS 為例,我們首要先收容的日誌紀錄會是與 AWS 基礎設施相關的紀錄內容,如:

- VPC flow log

- RDS audit log/Aurora audit log

- AWS WAF log

- AWS Cloudtrail log

- AWS GuardDuty log

- Amazon CloudFront log

- Elastic load balancing (ALB) log

那於地端環境呢?在地端環境中我們可以收容哪些內容,來增加我們整體的資安防禦能力。

在以往我們事件調查時的經驗,常常會遇到日誌紀錄收集不完全而造成線索中斷,無法完整的還原整起攻擊事件的全貌,我們可以藉由收容以下的日誌內容以保全完整的攻擊軌跡。

- Windows eventlog

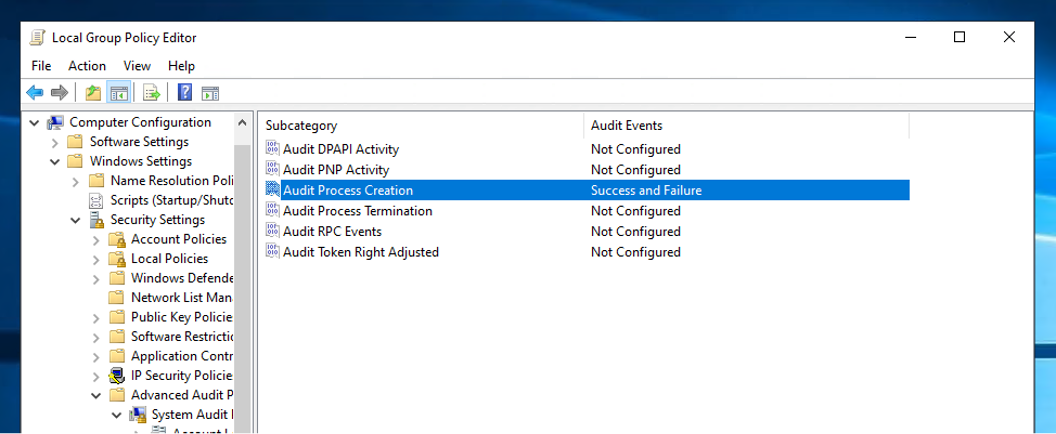

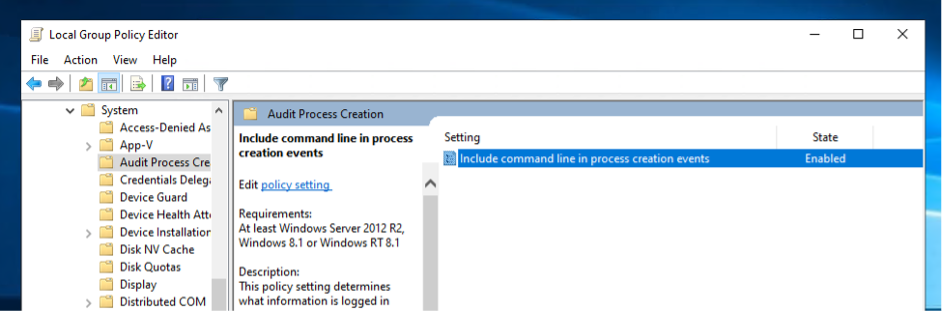

- 開啟命令列程序稽核(Command line auditing) 可於群組原則中開啟此功能(電腦設定 > Windows 設定 > 安全性設定 > 進階稽核設定 > 詳細追蹤 > 稽核程序建立),並且開啟新的原則設定(系統管理範本 > 系統 > 稽核程序建立 > 在程序建立事件中包括命令列),開啟此功能後若有程式執行系統指令即會在 Security eventlog 中記錄一筆 4688 的紀錄。

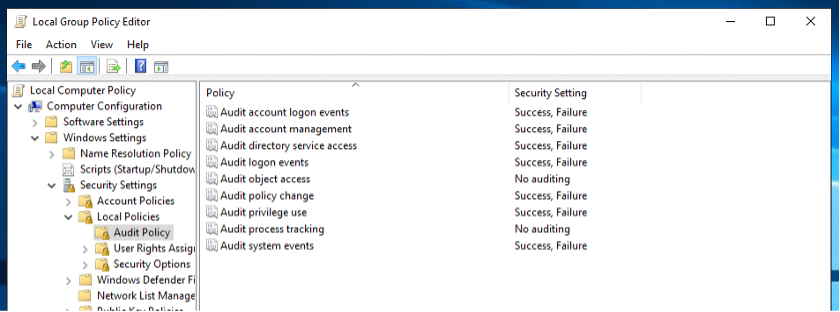

- 開啟稽核原則 可將稽核原則(電腦設定 > Windows 設定 > 安全性設定 > 本機原則 > 稽核原則 )中,「物件存取」與「程序追蹤」以外的項目均同步開啟稽核成功及失敗紀錄。

端點 EDR/MDR Log

端點防毒 Log

地端基礎設施 Log(VPN/防火牆等主機)

遠端管理工具

- 如:AnyDesk/TeamViewer

我們現在知道有哪些重要的日誌紀錄需要收容,但我們組織內部的主機數量繁多,沒辦法同時一次性的導入,那我們該如何評估導入的順序,排定優先順序?

我們可以先考慮主機的用途,並搭配該資產的 CIA 重要度( Confidentiality 機密性, Integrity 完整性 and Availability 可用性)評估,如高機密性的主機(包含機敏資訊之資料庫、AD 主機等),或是具有對外服務風險較高之主機,以下我們條列出幾種類主機可以先視為首要納入 SOC 監控之主機:

- AD 主機

- 機敏資料庫主機

- DMZ 上對外營運服務之主機

- VPN 跳板機

- 含有較多機敏資訊之 IT / RD / 高層主管 個人電腦

- 與第三方供應商交換資料所使用之伺服器(供應鏈)

此外,如企業有採用雲端環境,且需要取得或是符合國際資安規範 (如 ISO 27001:2022 / NIST / PCI-DSS / HIPPA / GDPR… 等),再規定內須定時確認所採用之雲端環境現況是否有與標準不符之處的情況下,企業可額外採用如 CSPM (Cloud Security Posture Management) 這類型的產品,定義好對應之國際規範後定義掃描時間,並將掃描之結果推送至 SOC,如此便可讓企業在第一時間知道雲端環境之現況以及可安排資源進行問題改善排除。